iOS应用重签名是一种将未经授权的证书应用于已签名的iOS应用程序的过程。它允许攻击者利用受害者的信任,将恶意代码注入应用程序并绕过苹果的应用程序验证机制。为了保护用户安全,苹果公司已经采取了一系列措施来防止应用重签名,但攻击者仍然可以利用各种技术绕过这些措施。

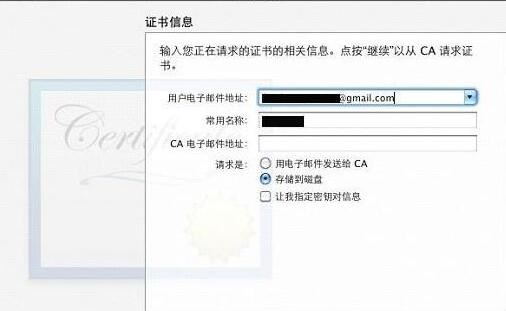

iOS应用重签名的原理是将一个已经签名的iOS应用程序重新签名,使其能够在未经授权的设备上运行。为了实现这个目的,攻击者需要获取原始应用程序的签名证书和私钥。然后,他们可以使用这些证书和私钥来创建一个新的签名,并将其应用于已签名的应用程序。这样,攻击者就可以欺骗iOS系统,让它认为这个应用程序是由受信任的开发者签名的。

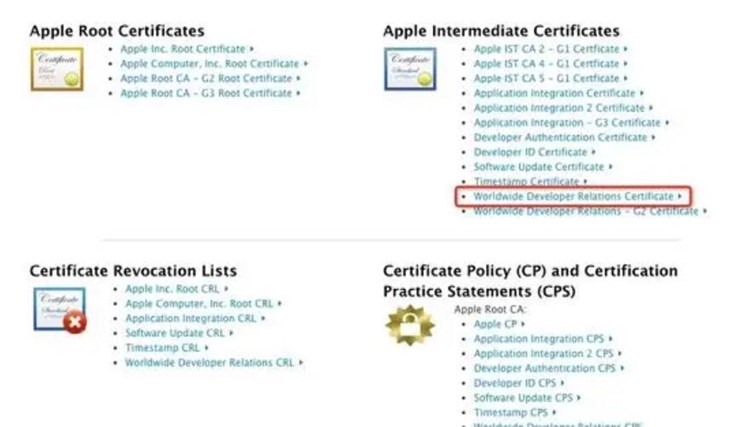

苹果公司采取了一系列措施来防止iOS应用重签名。其中最重要的措施是应用程序验证机制。该机制通过检查应用程序的签名证书和应用程序标识符来确保应用程序是由受信任的开发者签名的。如果应用程序验证失败,iOS系统会阻止应用程序运行。

此外,苹果公司还采用了其他措施来防止iOS应用重签名。例如,在iOS 9中,苹果公司引入了App Transport Security (ATS)功能,它要求应用程序使用加密连接来访问网络资源。这可以帮助防止攻击者通过中间人攻击来篡改应用程序。

尽管苹果公司采取了这些措施来防止iOS应用重签名,但攻击者仍然可以利用各种技术绕过这些措施。例如,攻击者可以使用静态或动态分析工具来分析应用程序,并找到可以绕过应用程序验证机制的漏洞。攻击者还可以使用设备越狱或其他技术来绕过iOS系统的保护措施,以获取原始应用程序的签名证书和私钥。

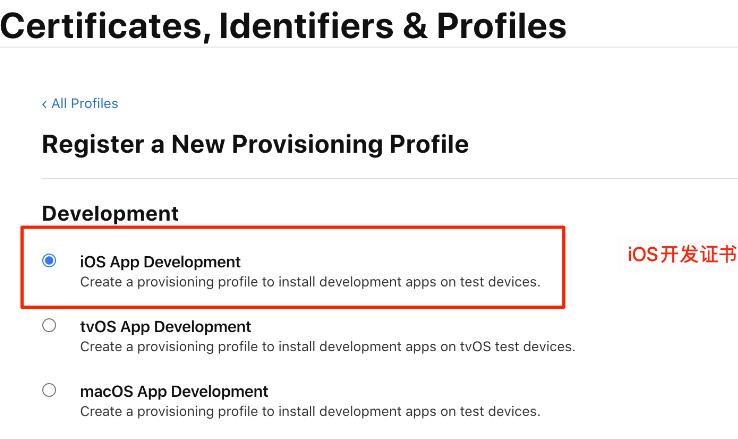

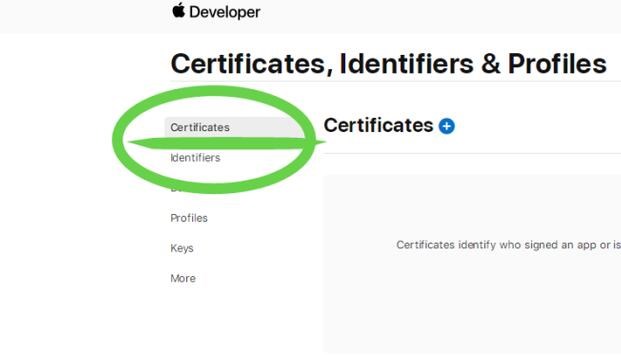

因此,为了保护用户安全,开发者应该采取一系列措施来防止iOS应用重签名。其中最重要的措施是使用苹果公司提供的开发者证书来签名应用程序,并确保应用程序标识符与证书匹配。此外,开发者还应该使用代码混淆技术来防止攻击者对应用程序进行分析,并使用加密技术来保护应用程序中的敏感数据。

总之,iOS应用重签名是一种危险的攻击技术,它可以让攻击者绕过苹果公司的应用程序验证机制,并将恶意代码注入应用程序中。为了保护用户安全,苹果公司已经采取了一系列措施来防止iOS应用重签名,但攻击者仍然可以利用各种技术绕过这些措施。因此,开发者应该采取一系列措施来防止iOS应用重签名,并保护用户安全。