iOS自签证书是一种在iOS设备上创建和使用自己的数字证书的方法。自签证书可以用于开发测试、本地部署和内部使用等场景。本篇文章将介绍自签证书的原理和详细步骤。

一、数字证书

数字证书是一种电子凭证,用于证明某个实体的身份和权利。数字证书通常包含以下信息:

1.证书持有人的名称和公钥。

2.证书颁发机构(Certificate Authority,CA)的名称和数字签名。

3.证书有效期。

数字证书通常用于网络通信中的身份认证和数据加密。在网络通信中,客户端和服务器之间的加密通信需要使用数字证书进行身份验证和密钥协商。

二、自签证书的原理

自签证书是指由自己签发的数字证书。与由权威的证书颁发机构签发的证书不同,自签证书的信任链不被广泛接受。因此,自签证书通常只适用于内部使用或开发测试等场景。

自签证书的原理是使用公钥加密算法生成公钥和私钥,然后使用私钥对证书进行签名。签名后的证书包含公钥、证书持有人的信息和数字签名等信息。客户端在与服务器建立连接时,会从服务器获取证书,并使用公钥解密数字签名,从而验证证书的真实性。如果验证通过,则可以建立加密通信。

三、创建自签证书的步骤

下面是在MacOS上创建自签证书的步骤。在实际操作中,需要使用终端命令行进行操作。

1. 创建自己的CA证书

首先需要创建自己的CA证书,用于签发其他证书。CA证书包含公钥、私钥和证书持有人信息。以下是创建自己的CA证书的命令行:

openssl genrsa -out ca.key 2048

openssl req -new -x509 -days 3650 -key ca.key -out ca.crt

其中,ca.key是私钥文件名,ca.crt是证书文件名。执行完命令后,会要求输入证书持有人的信息,如国家、组织名称、公共名称等。

2. 创建服务器证书

接下来需要创建服务器证书,用于在服务器上使用。服务器证书包含公钥、私钥和证书持有人信息。以下是创建服务器证书的命令行:

openssl genrsa -out server.key 2048

openssl req -new -key server.key -out server.csr

openssl x509 -req -days 3650 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt

其中,server.key是私钥文件名,server.csr是证书请求文件名,server.crt是证书文件名。执行完命令后,会要求输入证书持有人的信息,如国家、组织名称、公共名称等。在创建证书请求时,需要输入服务器的IP地址或域名。

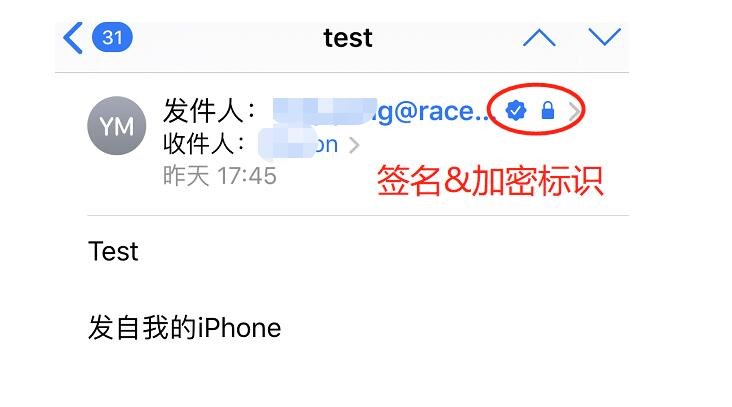

3. 将证书安装到iOS设备

将生成的证书文件拷贝到iOS设备上,并通过邮件或其他方式安装证书。安装证书时,需要输入证书密码。

4. 在iOS应用中使用证书

在iOS应用中使用证书需要使用iOS Security框架。以下是使用证书建立HTTPS连接的示例代码:

NSURL *url = [NSURL URLWithString:@"https://example.com"];

NSMutableURLRequest *request = [NSMutableURLRequest requestWithURL:url];

NSURLSession *session = [NSURLSession sessionWithConfiguration:[NSURLSessionConfiguration defaultSessionConfiguration] delegate:self delegateQueue:nil];

NSURLSessionDataTask *task = [session dataTaskWithRequest:request];

[task resume];

- (void)URLSession:(NSURLSession *)session didReceiveChallenge:(NSURLAuthenticationChallenge *)challenge completionHandler:(void (^)(NSURLSessionAuthChallengeDisposition, NSURLCredential * _Nullable))completionHandler {

if ([challenge.protectionSpace.authenticationMethod isEqualToString:NSURLAuthenticationMethodServerTrust]) {

SecTrustRef serverTrust = challenge.protectionSpace.serverTrust;

SecCertificateRef certificate = SecTrustGetCertificateAtIndex(serverTrust, 0);

NSData *remoteCertificateData = CFBridgingRelease(SecCertificateCopyData(certificate));

SecPolicyRef policy = SecPolicyCreateBasicX509();

NSArray *certArray = @[CFBridgingRelease(certificate)];

SecTrustRef trust = NULL;

OSStatus status = SecTrustCreateWithCertificates((__bridge CFArrayRef)certArray, policy, &trust);

SecTrustResultType result;

if (status == noErr) {

status = SecTrustEvaluate(trust, &result);

}

if (status == errSecSuccess && (result == kSecTrustResultProceed || result == kSecTrustResultUnspecified)) {

NSURLCredential *credential = [NSURLCredential credentialForTrust:serverTrust];

completionHandler(NSURLSessionAuthChallengeUseCredential, credential);

} else {

completionHandler(NSURLSessionAuthChallengeCancelAuthenticationChallenge, nil);

}

CFRelease(policy);

if (trust) {

CFRelease(trust);

}

}

}

以上代码中,使用了iOS Security框架的NSURLSessionDelegate协议。在didReceive