苹果签名掉包是一种常见的黑客攻击方式,也称为iOS签名掉包攻击。该攻击利用了iOS系统中的签名机制,通过对原始应用程序进行篡改或替换,从而实现对目标设备的攻击。

iOS系统的应用程序都需要经过苹果的签名认证才能在设备上运行。当用户下载应用程序时,系统会检查其签名是否合法,如果签名不合法,则无法运行。黑客利用这一机制,通过篡改或替换应用程序的签名,从而使其能够在设备上运行。

具体来说,苹果签名掉包攻击的原理如下:

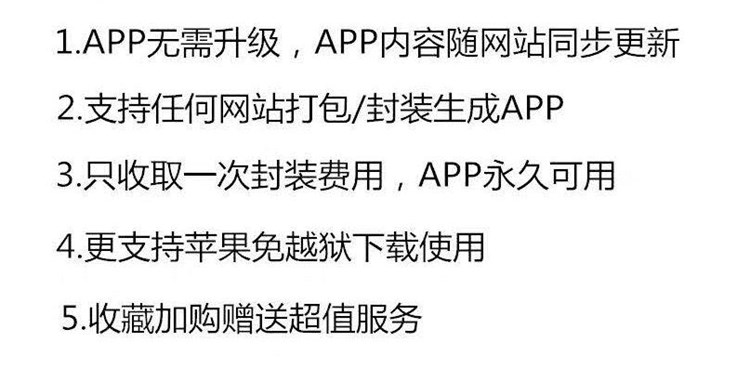

1.获取目标应用程序:黑客首先需要获取目标应用程序,可以通过网络下载或者从设备中提取出来。

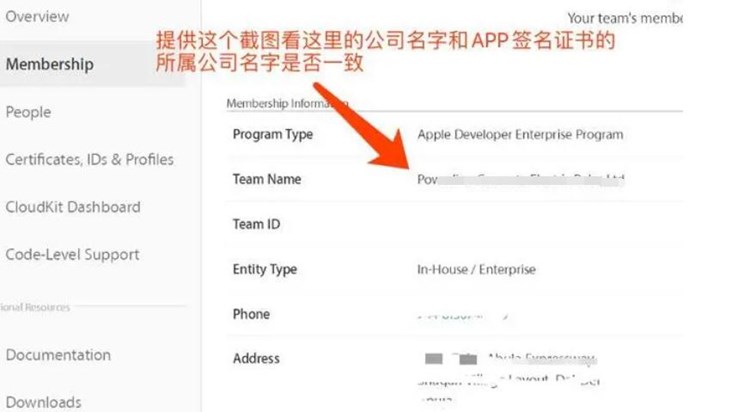

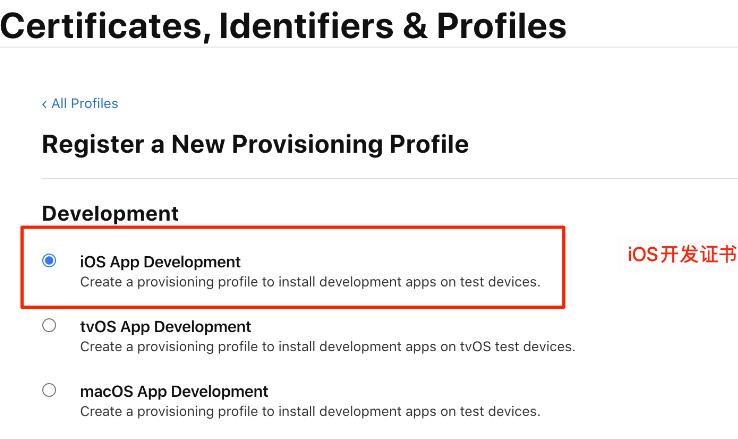

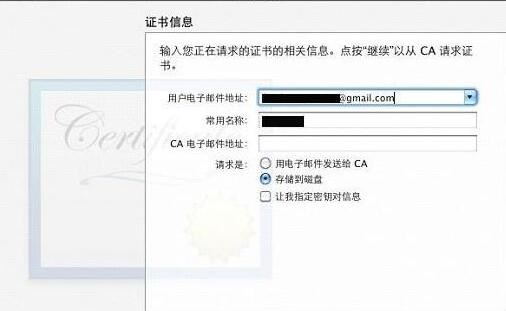

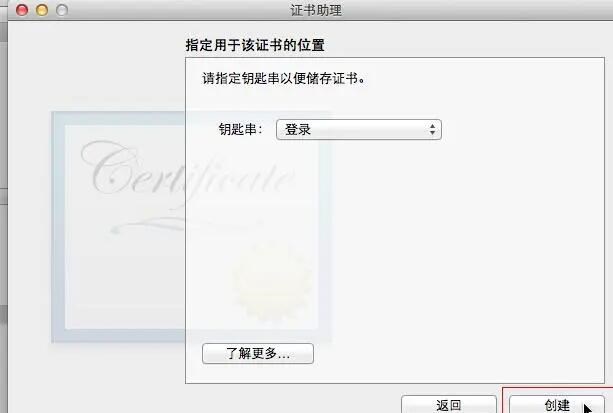

2.修改或替换签名:黑客对目标应用程序进行修改或替换签名,使其能够在设备上运行。修改签名可以通过修改应用程序的二进制代码来实现,而替换签名则需要先获取一个合法的签名,然后将其替换掉目标应用程序的签名。

3.重新打包应用程序:黑客需要将修改后的应用程序重新打包成IPA文件,以便在设备上安装和运行。

4.传输到目标设备:黑客将重新打包后的应用程序传输到目标设备,可以通过USB连接、Wi-Fi、蓝牙等方式进行传输。

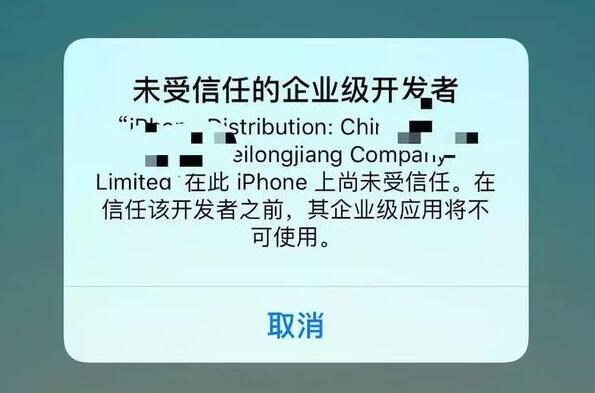

5.安装运行应用程序:用户在设备上安装并运行应用程序,此时系统会检查其签名是否合法。如果黑客成功修改或替换了应用程序的签名,那么应用程序就能够在设备上运行,从而实现了攻击目的。

为了防止苹果签名掉包攻击,苹果公司推出了多项防护措施,包括:

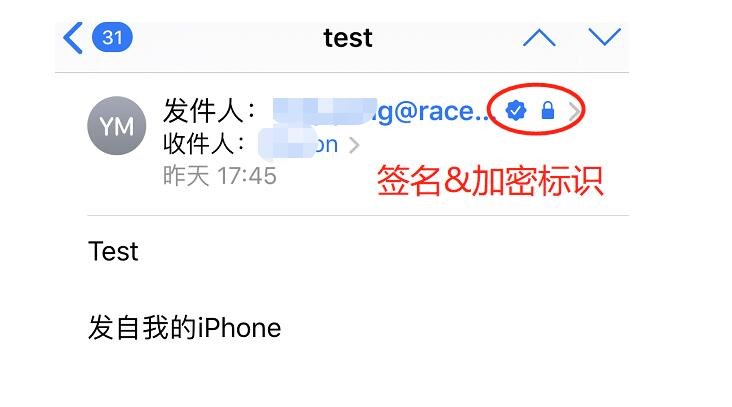

1.代码签名:苹果对所有应用程序进行签名认证,确保其来源可信。

2.应用沙箱:苹果将每个应用程序都限制在其自己的沙箱中运行,从而避免其对系统和其他应用程序造成损害。

3.应用程序完整性保护:苹果对所有应用程序进行完整性保护,防止其被篡改或修改。

4.设备锁定:苹果设备可以通过密码、指纹等方式进行锁定,从而避免黑客对设备进行物理攻击。

总的来说,苹果签名掉包攻击是一种比较常见的黑客攻击方式,但是苹果公司已经采取了多项防护措施来保护用户的设备和数据安全。用户在使用设备时应该注意安全,避免下载和安装来自不可信来源的应用程序。