苹果签名撞击是一种攻击方式,利用了苹果系统中应用程序的数字签名机制漏洞,从而实现绕过应用程序的验证机制。本文将对苹果签名撞击进行详细介绍。

1. 数字签名机制

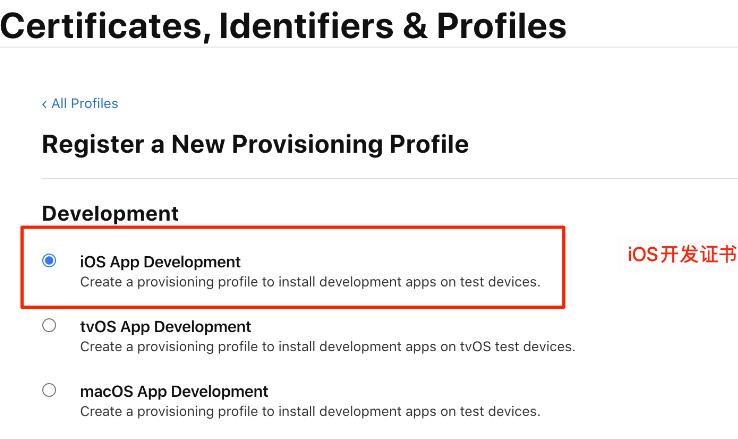

数字签名机制是一种用于验证软件程序完整性和真实性的方法。在苹果系统中,每个应用程序都有一个数字签名,用于验证它是否来自合法的开发者。苹果系统会检查应用程序的数字签名,并只允许已签名的应用程序运行。

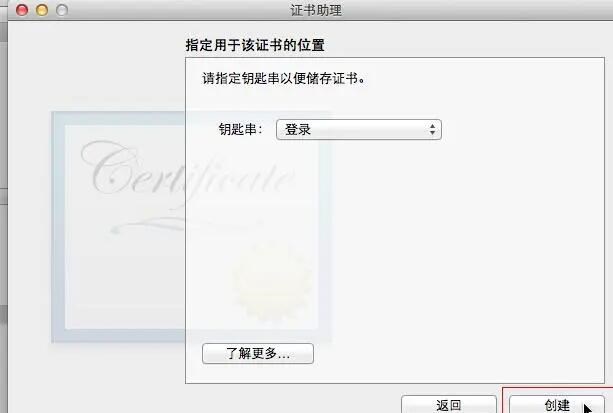

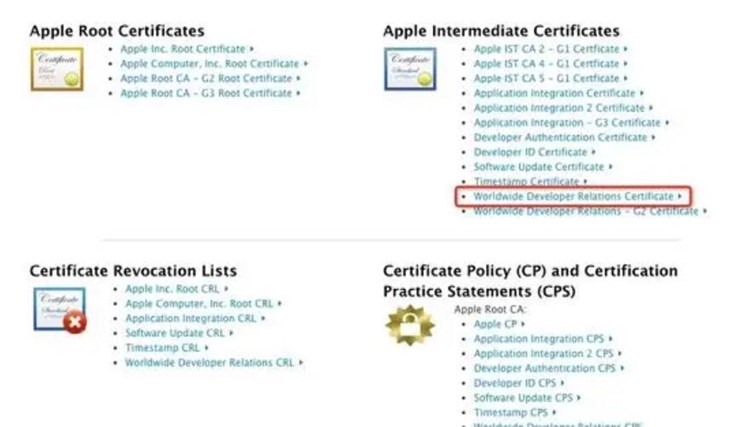

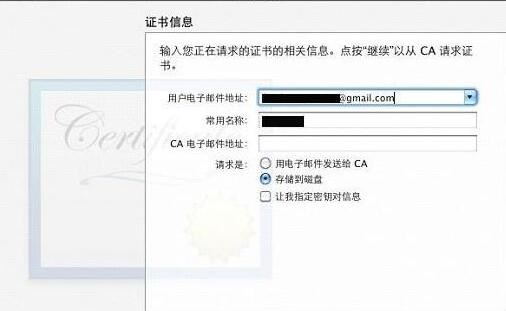

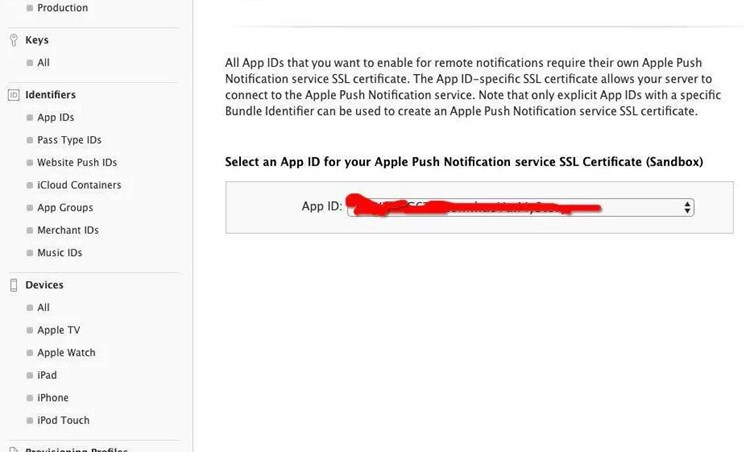

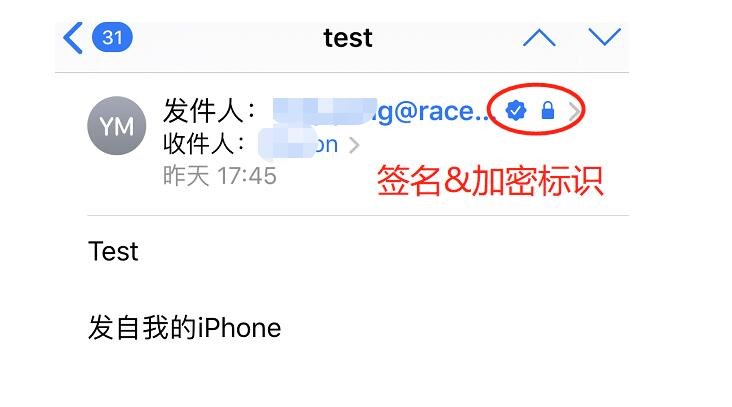

数字签名机制的实现需要使用公钥加密和私钥解密的技术。开发者使用私钥对应用程序进行数字签名,然后将签名和应用程序一起打包。用户下载应用程序时,系统会使用开发者的公钥对数字签名进行验证,以确保应用程序的完整性和真实性。

2. 签名撞击攻击原理

签名撞击攻击利用了数字签名机制中的一个漏洞,即开发者在进行数字签名时使用了相同的私钥。攻击者可以通过分析已签名的应用程序,提取其中的数字签名,并使用签名撞击工具对该签名进行撞击。撞击成功后,攻击者就可以将恶意代码注入到应用程序中,并重新签名,从而绕过系统的验证机制。

3. 签名撞击攻击实例

2015年,苹果应用商店中出现了一个名为“XcodeGhost”的恶意应用程序,它通过签名撞击攻击实现了绕过系统验证机制。攻击者在开发过程中使用了一个被篡改的Xcode开发工具,该工具在编译应用程序时自动注入了恶意代码。攻击者使用了相同的数字签名对恶意应用程序进行签名,从而绕过了系统的验证机制。当用户下载并安装该应用程序时,恶意代码开始执行,窃取用户的个人信息。

4. 防范签名撞击攻击

为了防范签名撞击攻击,苹果公司在2016年推出了App Transport Security(ATS)机制,该机制要求所有应用程序必须使用HTTPS协议进行通信。此外,苹果公司还加强了数字签名机制的安全性,要求开发者必须使用不同的私钥对应用程序进行签名,并定期更换私钥。

总之,签名撞击攻击是一种利用数字签名机制漏洞的攻击方式。开发者和用户都应该加强对数字签名机制的理解和使用,以提高应用程序的安全性。