苹果自签名攻击是指攻击者使用自签名证书来欺骗苹果系统,使得恶意软件可以在系统中运行,从而实现攻击目的的一种攻击方式。本文将详细介绍苹果自签名攻击的原理和实现方式。

一、自签名证书

自签名证书是指由个人或组织自行创建的数字证书,用于验证软件的身份和完整性。在苹果系统中,自签名证书可以用于签名应用程序、插件、驱动程序等,以验证其来源和完整性。

二、攻击原理

攻击者可以使用自签名证书来签名恶意软件,以欺骗苹果系统,使得恶意软件可以在系统中运行。攻击者可以通过以下方式实现自签名攻击:

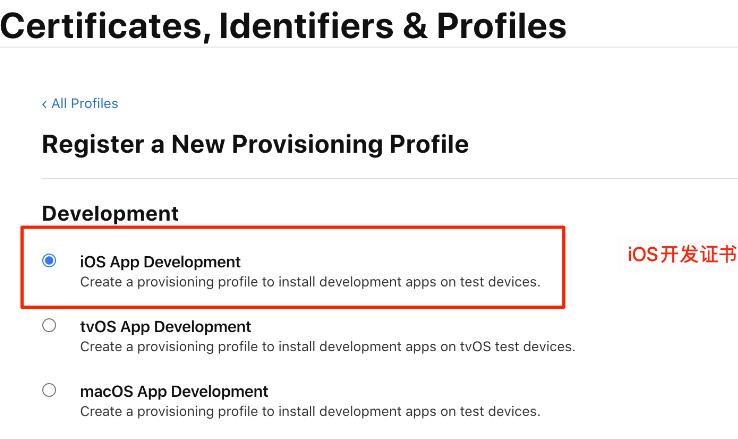

1. 获取苹果开发者账号

攻击者可以通过购买、盗窃或社会工程等方式获取苹果开发者账号,以获取签名证书。

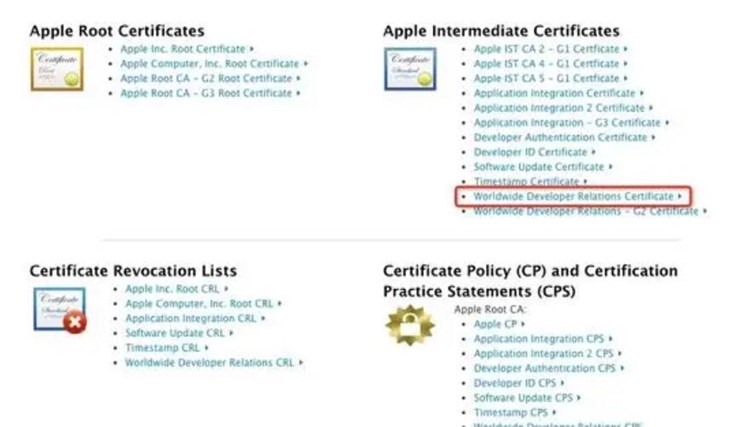

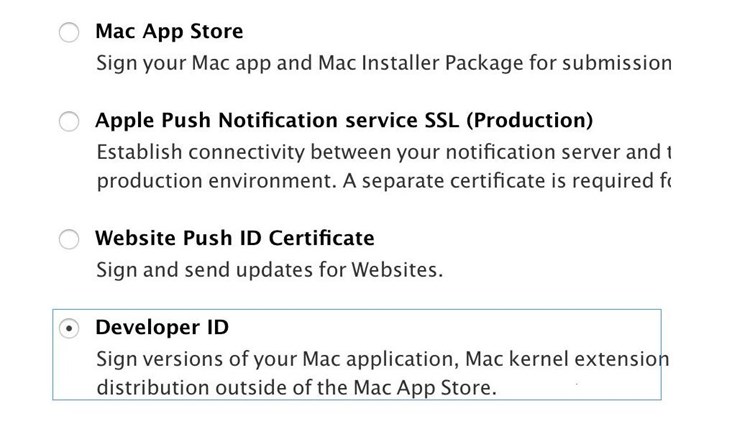

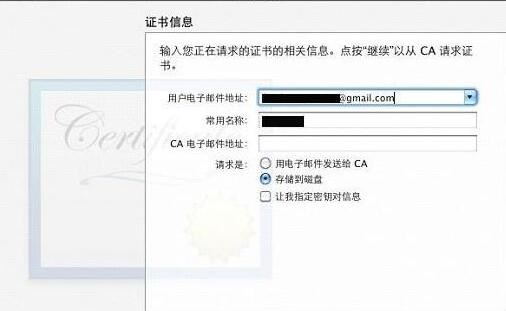

2. 创建自签名证书

攻击者可以使用开源工具或自己编写工具来创建自签名证书,包括私钥和公钥。

3. 签名恶意软件

攻击者可以使用自签名证书来签名恶意软件,使得恶意软件可以通过苹果系统的验证,从而在系统中运行。

4. 分发恶意软件

攻击者可以通过各种渠道分发恶意软件,包括邮件、社交网络、恶意网站等等,从而让用户下载并安装恶意软件。

三、防御措施

为了防止自签名攻击,苹果系统提供了以下防御措施:

1. 应用程序签名验证

苹果系统会对应用程序的签名进行验证,以确保其来源和完整性。如果应用程序的签名无效,则系统会拒绝运行该应用程序。

2. 应用程序源限制

苹果系统允许用户限制应用程序的来源,只允许从苹果官方应用商店或指定的开发者下载和安装应用程序。

3. 应用程序沙盒

苹果系统提供了应用程序沙盒机制,将应用程序的权限和资源隔离,以防止应用程序访问系统敏感信息和资源。

4. 系统更新

苹果系统会定期发布更新,修复系统漏洞和安全问题,以提高系统的安全性。

总之,苹果自签名攻击是一种常见的攻击方式,攻击者可以使用自签名证书来签名恶意软件,以欺骗苹果系统,使得恶意软件可以在系统中运行。为了防止自签名攻击,用户应该从官方应用商店或指定的开发者下载和安装应用程序,同时定期更新系统,以提高系统的安全性。